第2期 - 冰雪世界

第2期 - 冰雪世界

哈尔滨冰雪大世界,每年几个月的冰雪王国

记录每周看到的各类网络安全技术&资讯,筛选后发布于此,觉得不错可关注此周刊,方便获取更新通知

文章&教程

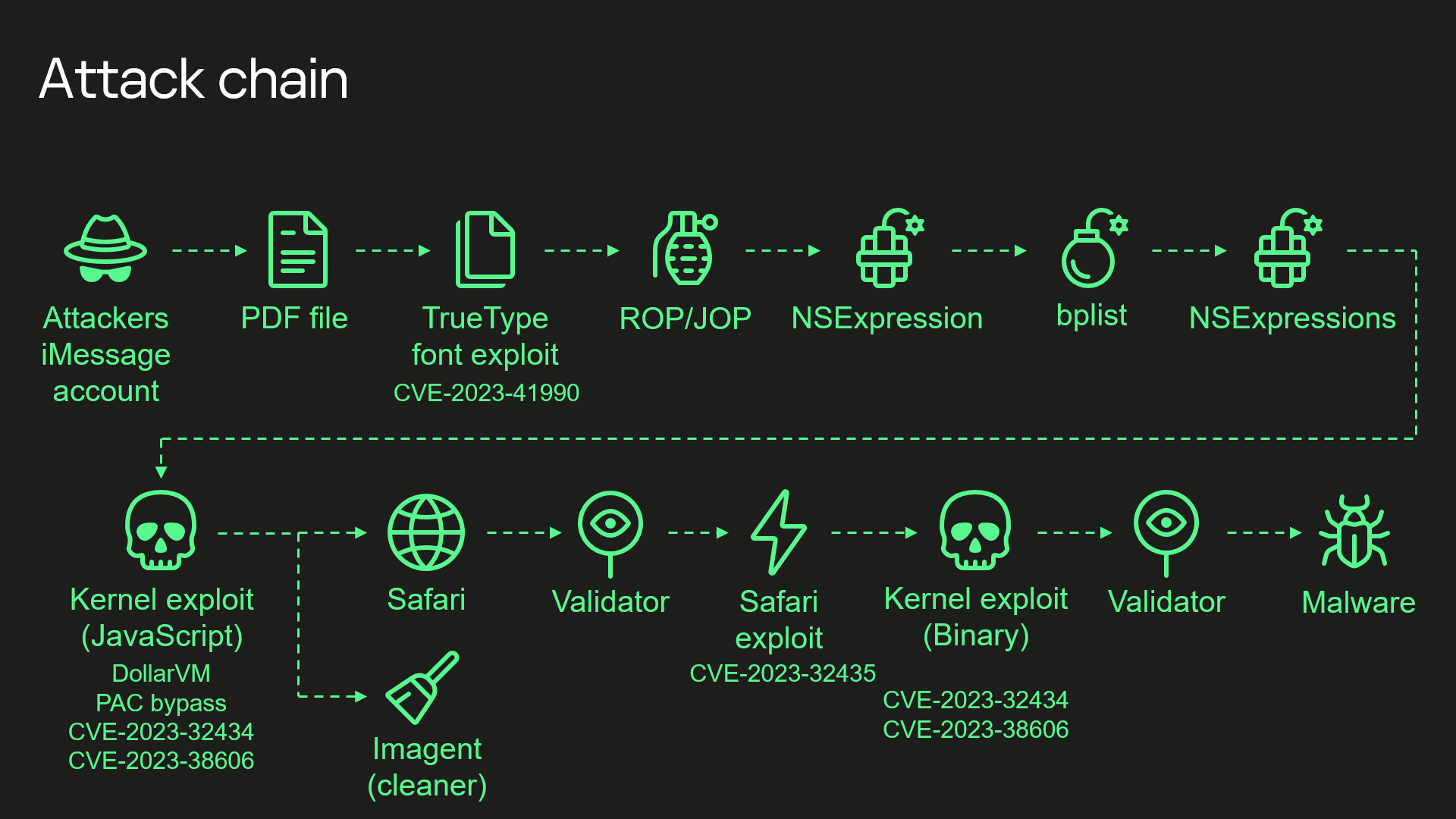

1、新 iPhone 即将推出越狱和内核调试功能! (Apple A12-A16 SoC < iOS 16.6)

值得一提的是该漏洞的发现过程是由于卡巴斯基员工的私人手机遭遇不明身份入侵,经过分析发现的漏洞。

漏洞详细信息现场直播视频:https://streaming.media.ccc.de/37c3/relive/a91c6e01-49cf-4227-baae-aece190e9de5

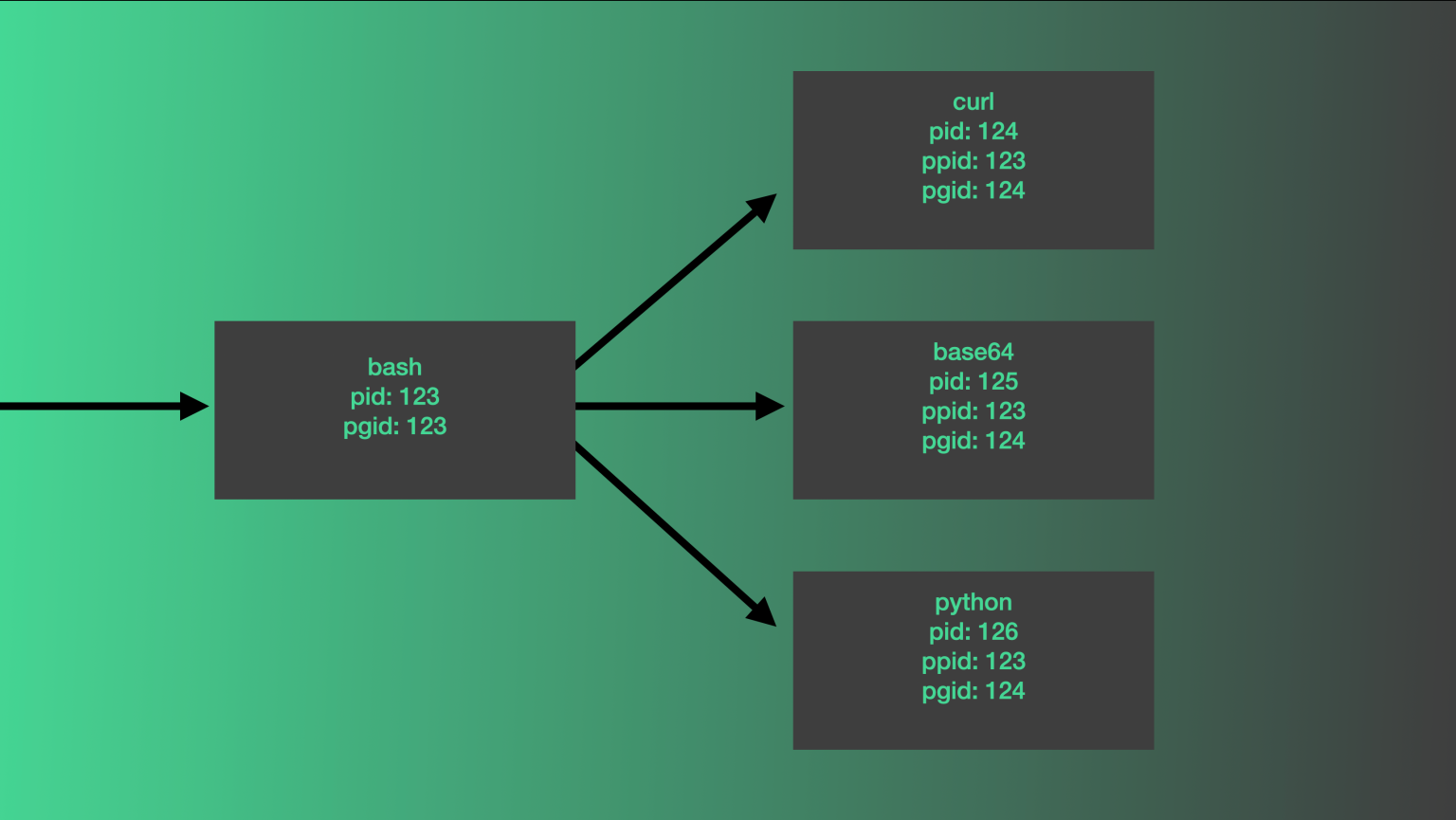

2、在Apple的Endpoint Security API中寻找pid威胁

苹果端点安全(ES)API提供了多种进程 ID,可用于日常威胁搜索。对于日常需要分析系统活动的从业者来说,了解这些可用 ID 及其运行方式至关重要。本文将介绍 ES 提供的可用 ID,并探讨如何在 SpriteTree 中使用它们来创建一个有用的工具,帮助进行动态恶意软件分析、威胁搜索和系统内部调查。

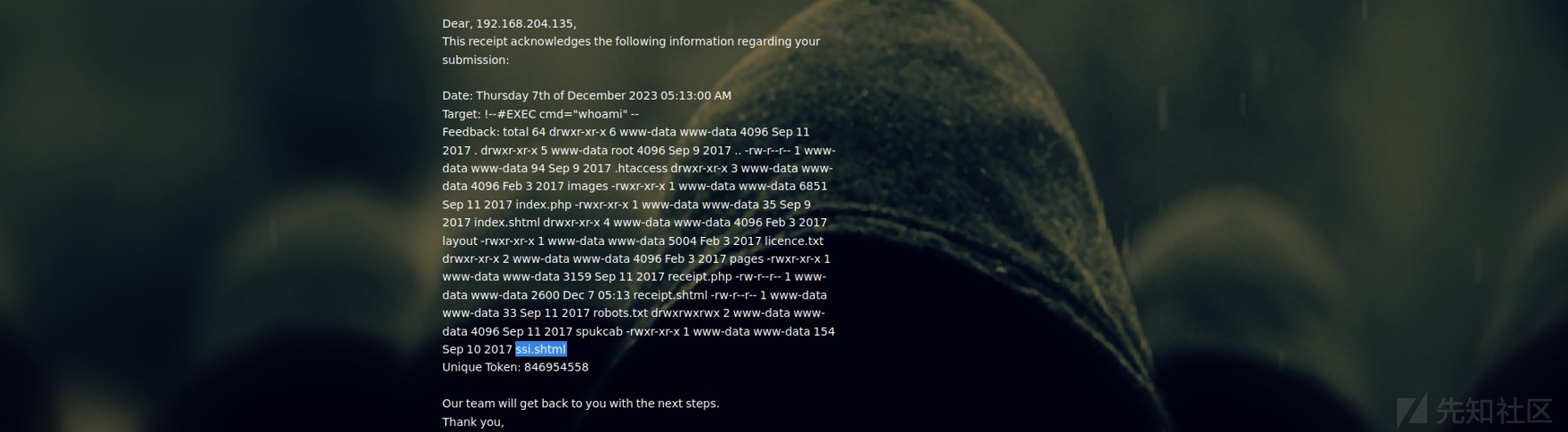

SSI(Server Side Includes,即服务器端包含)是一种用于网页开发的服务器端技术,它允许网页开发者在网页中插入SSI指令来动态地生成网页内容,这些指令可以用于包含外部文件、执行条件判断和循环等操作,从而简化网页开发和维护工作,它的强大之处就在于我们有时候只需要一条简单的SSI命令就可以实现整个网站的内容更新,例如:时间和日期的动态显示、执行Shell和CGI脚本程序等复杂的功能,SSI可以称得上是那些资金短缺、时间紧张、工作量大的网站开发人员的最佳帮手

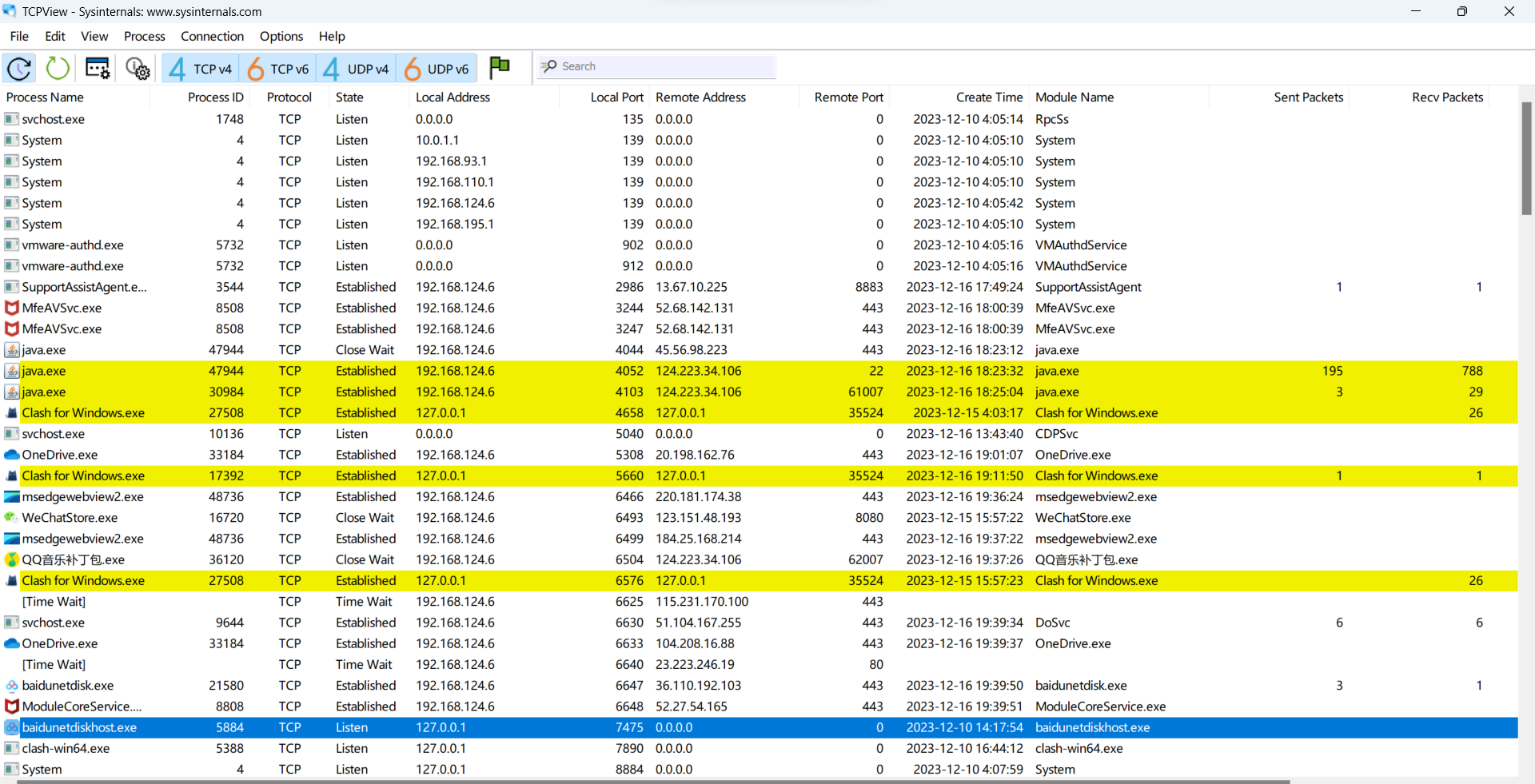

对于linux而言,除了rootkit,大部分的后门均可以使用工具快速排查,但是对于被钓鱼的终端,我们却很难进行有效排查,因此写这篇文章分享一下自己对于windows操作系统应急响应的一些看法和心得

首先说钓鱼,钓鱼无异于是进入内网最便捷有效的一种方式。

从一个题目入手,那就是SEKAI的一道forensics,这个题目使用LiME对内核为5.15.0-43-generic的Ubuntu制作内存镜像, 需要自行制作Symbols 进行分析,这个题目的答题思路就是我们要找出内存的对应的linux 的内核版本,通过内核版本找出内存来着那个版本的Linux,然后制作相应的Symbols(vol3),然后就可以镜像常见的操作了

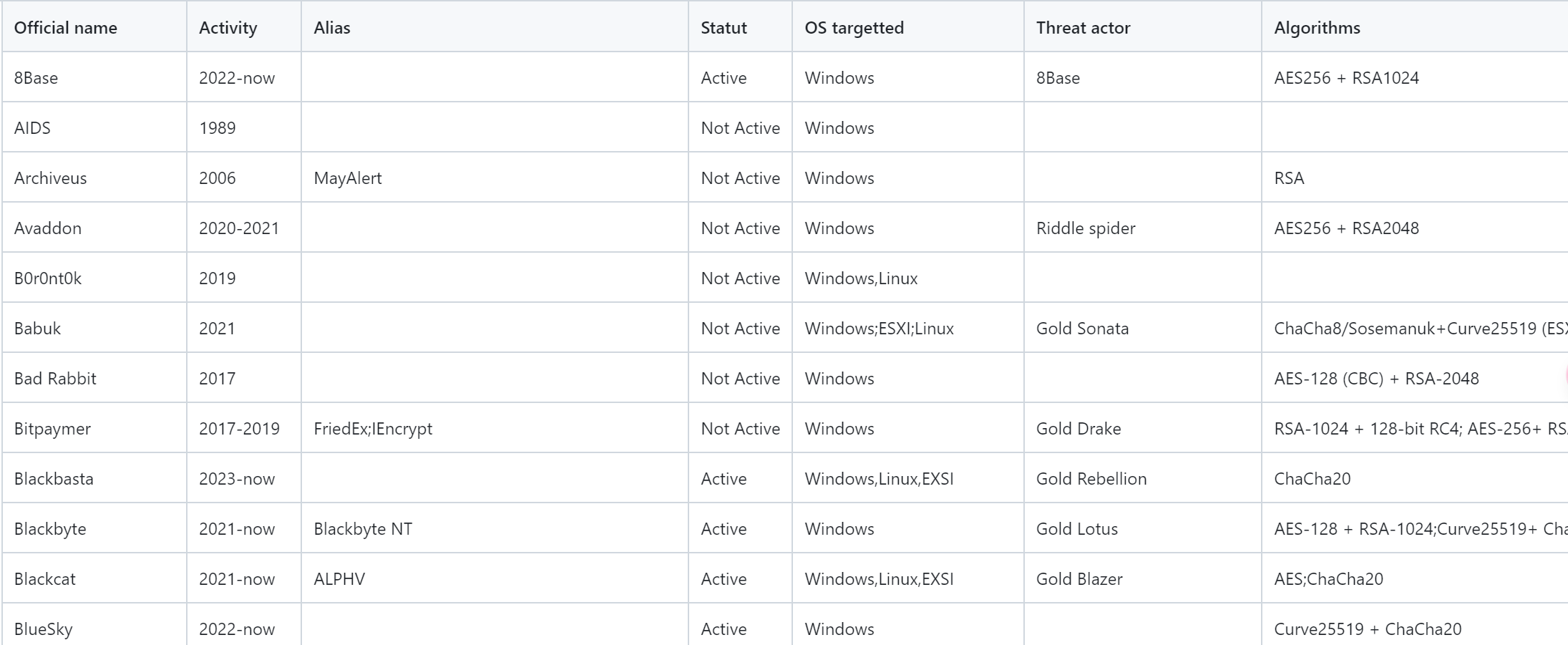

有关勒索软件组织的信息(勒索软件分析说明)

项目&资源

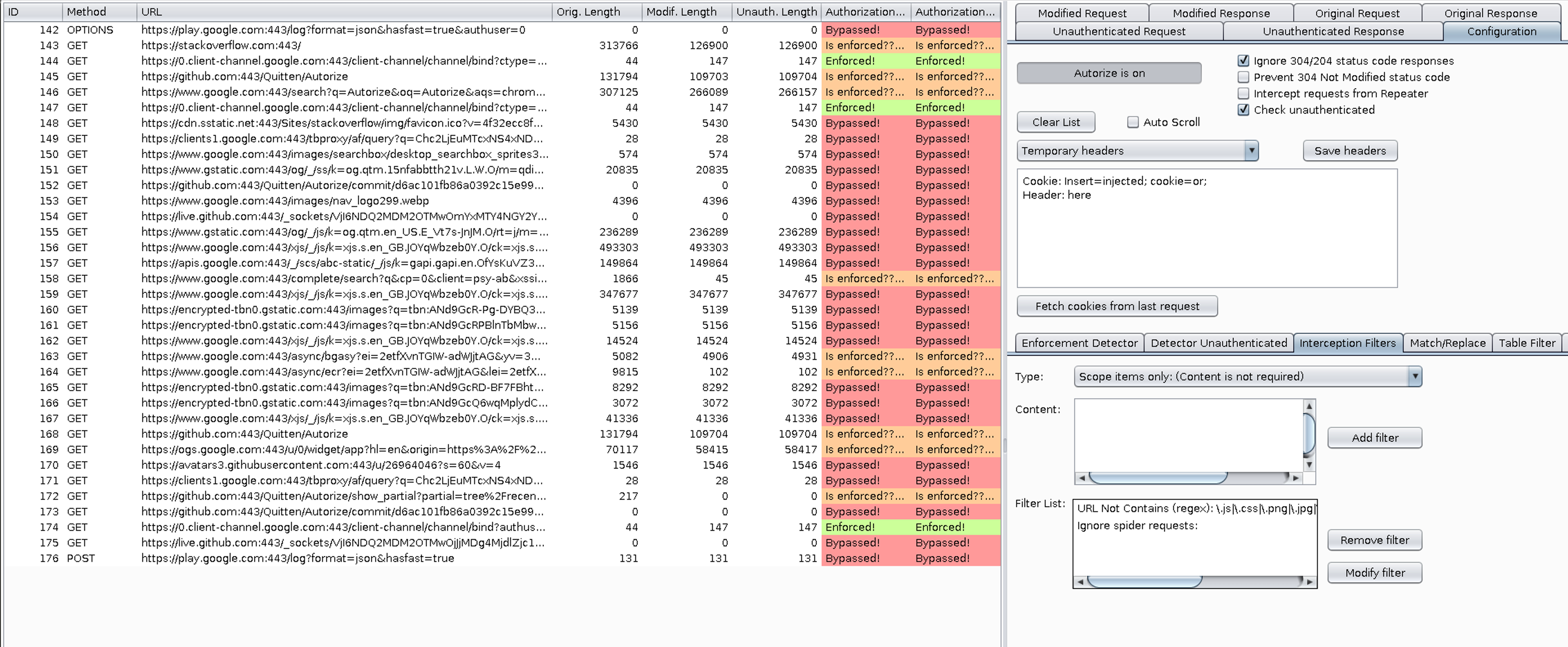

1、Autorize

Autorize 是 Burp Suite 的自动授权强制检测扩展。它是由应用程序安全专家 Barak Tawily 用 Python 编写的。 Autorize 旨在通过执行自动授权测试来帮助安全测试人员。在最新版本中,Autorize 还执行自动身份验证测试。

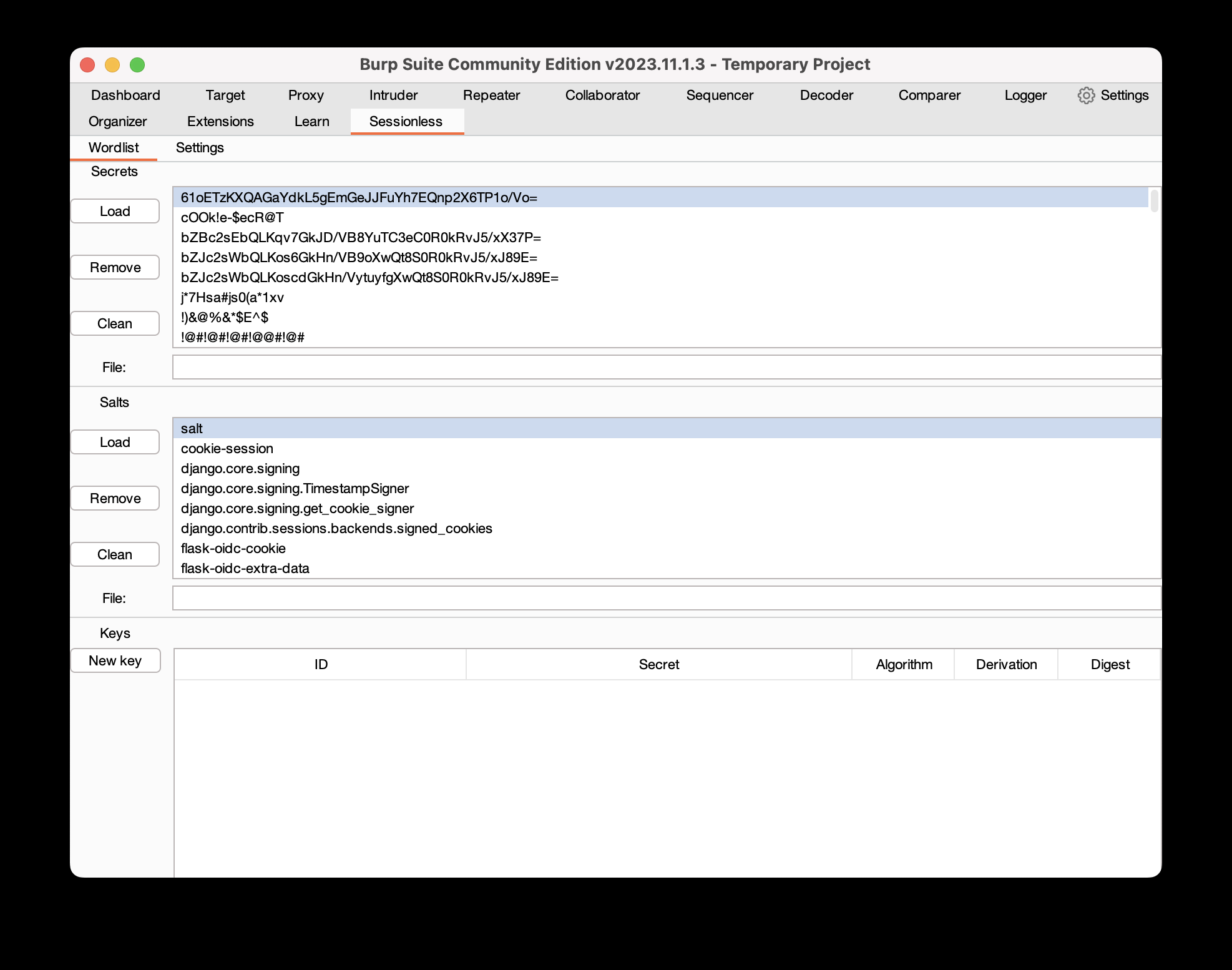

Sessionless 是用于编辑、签名、验证、攻击签名令牌的Burpsuite扩展,它提供 HTTP 请求/响应和 WebSocket 消息中令牌的自动检测和内联编辑、令牌签名以及针对签名令牌实现暴力破解。

该项目提供了 EDR 产品和其他端点代理(例如 Sysmon)的远程监测功能列表,可用来评估这些工具的远程监测潜力。不过,需要注意的是,有些子类别无法使用此工具进行测试,例如 USB 安装/卸载以及 EDR-SysOps 类别中的所有内容。以下是示例:

| Telemetry Feature Category | Sub-Category | Carbon Black | CrowdStrike | Cybereason | ESET Inspect | Elastic | LimaCharlie | MDE | Qualys | Sentinel One | Sysmon | Trellix | Trend Micro | WatchGuard |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Process Activity | Process Creation | 🟩 | 🟩 | 🟩 | 🟩 | 🟩 | 🟩 | 🟩 | 🟩 | 🟩 | 🟩 | 🟩 | 🟩 | 🟩 |

该项目用于 Rootkit 技术研究,其中包含部分PoC。目前主要关注 Windows 操作系统。所有模块仅支持 64 位操作系统。

| Module Name | Description |

|---|---|

| BlockImageLoad | PoCs to block driver loading with Load Image Notify Callback method. |

| BlockNewProc | PoCs to block new process with Process Notify Callback method. |

| CreateToken | PoCs to get full privileged SYSTEM token with ZwCreateToken() API. |

| DropProcAccess | PoCs to drop process handle access with Object Notify Callback. |

| GetFullPrivs | PoCs to get full privileges with DKOM method. |

| GetProcHandle | PoCs to get full access process handle from kernelmode. |

| InjectLibrary | PoCs to perform DLL injection with Kernel APC Injection method. |

| ModHide | PoCs to hide loaded kernel drivers with DKOM method. |

| ProcHide | PoCs to hide process with DKOM method. |

| ProcProtect | PoCs to manipulate Protected Process. |

| QueryModule | PoCs to perform retrieving kernel driver loaded address information. |

| StealToken | PoCs to perform token stealing from kernelmode. |